Ob wir wollen oder nicht: Die Bedrohungslage im Cyberraum verändert sich laufend. Eine besonders heimtückische Methode nimmt dabei stark zu – Telefonangriffe, sogenannte Vishing-Attacken. Sie stellen Unternehmen vor eine große Herausforderung, denn dagegen hilft keine Firewall.

In diesem Beitrag zeige ich, wie Vishing funktioniert, warum es so gefährlich ist und wie Sie Ihr Team effektiv schützen.

Was ist Vishing?

Vishing steht für „Voice Phishing“. Dabei rufen Cyberkriminelle ihre Opfer an, geben sich als Kollegen, Partner oder Dienstleister aus und versuchen, sensible Informationen zu erlangen oder kritische Handlungen auszulösen – zum Beispiel durch geschickte Gesprächsführung und soziale Manipulation (Social Engineering).

Oft nutzen die Angreifer echte Namen, Funktionen und Durchwahlen aus dem Zielunternehmen. Diese Informationen sind leicht zugänglich und erhöhen die Glaubwürdigkeit. Zusätzlich setzen sie auf ID-Spoofing, um eine interne Telefonnummer vorzutäuschen.

Wie läuft ein Vishing-Angriff ab?

Ob ein Angriff erfolgreich ist, hängt stark von der Unternehmensstruktur ab. In kleinen Betrieben kennt man sich oft persönlich. In großen Unternehmen hingegen ist es kaum möglich, jede Stimme zuzuordnen.

Fragen Sie sich: Würden Sie jeden Kollegen am Telefon erkennen?

Wir zeigen ein reales Beispiel aus unseren Vishing-Simulationen.

Phase 1 – Die Vorbereitung

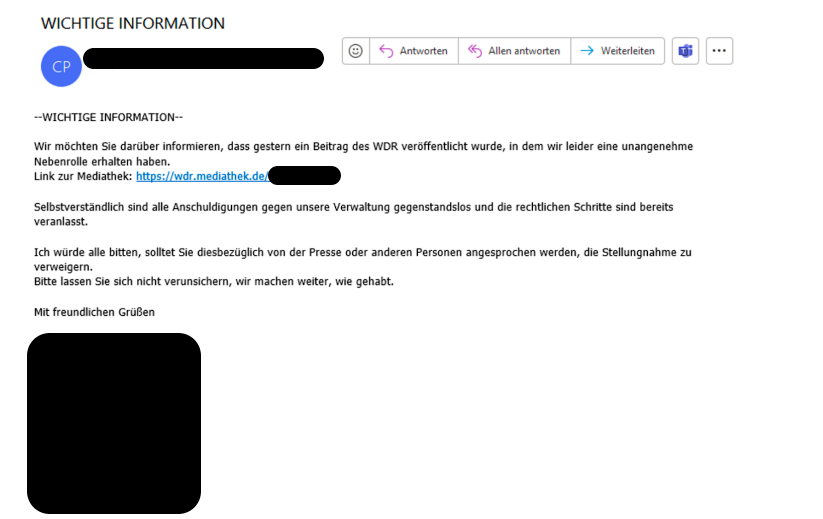

Der Angriff beginnt mit einer harmlos wirkenden Phishing-Mail. Kein Link, kein Anhang – nur ein brisanter Inhalt, der Aufmerksamkeit erzeugt. Ziel: eine erste Unsicherheit schaffen.

Die IT stuft die Mail meist als harmlos ein, weil keine funktionierenden Links enthalten sind. Doch der Alarm wurde ausgelöst – und das genügt.

Phase 2 – Der Anruf

Wenige Tage später folgt der Anruf. Unsere Experten geben sich als IT-Mitarbeiter aus und nutzen wieder das ID-Spoofing. Die Ansprache ist an die Unternehmenskultur angepasst – also per Du oder Sie, je nachdem.

Ein Gespräch, das fast wortwörtlich so stattfand:

Pentester: Hallo Herr Maier, Metz hier aus der IT. Haben Sie einen Moment?

Opfer: Jetzt ist gerade schlecht. Können Sie später anrufen?

Pentester: Es geht um den Phishing-Vorfall am Montag. Herr Peters (der IT-Leiter) hat mich beauftragt, mit allen Betroffenen zu sprechen.

Opfer: Ich hab doch gar nichts angeklickt …

Pentester: Das mag sein. Aber es gibt Hinweise auf kompromittierte Accounts. Wann haben Sie zuletzt Ihre Daten beim ********* geprüft?

Opfer: Wo genau soll ich das prüfen?

Pentester: Am besten gleich gemeinsam – hier ist die URL: *****.****-.de.

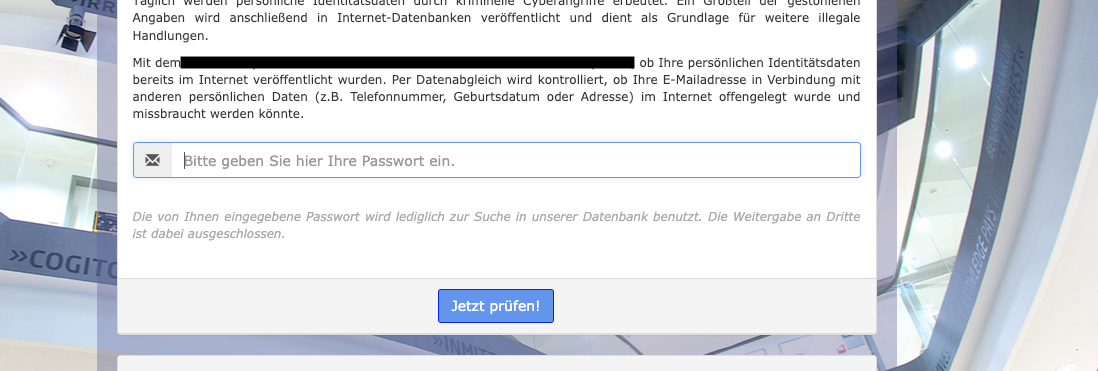

Die verlinkte Seite sieht vertrauenswürdig aus, imitiert eine echte Plattform wie haveibeenpwned.com. Nur: Statt eine E-Mail-Adresse abzufragen, verlangt sie das Passwort.

Nach dem Absenden erscheint die beruhigende Nachricht: Ihre Daten sind sicher.

Die Wirkung

Die Zahlen aus unseren Trainings sprechen für sich:

- 71 % der Angerufenen öffnen die URL.

- 57 % geben Daten ein.

- Weniger als 10 % melden den Vorfall.

Ein einfacher Trick, aber höchst effektiv – genau deshalb greifen Angreifer so oft zum Telefon.

So schützen Sie Ihr Unternehmen

1. Schlüsselpositionen identifizieren

Nicht alle Mitarbeitenden sind gleich gefährdet. Konzentrieren Sie sich auf Personen mit besonders kritischen Zugriffsrechten.

2. Realistische Vishing-Simulationen durchführen

Führen Sie unangekündigte Trainings durch. Spielen Sie verschiedene Szenarien durch – von der Informationsabfrage bis zum Auslösen konkreter Handlungen.

3. Individuelles Live-Training nutzen

Stoppen Sie die Simulation, sobald ein Fehler passiert oder der Angriff abgewehrt wird. Der Angreifer gibt sich dann als Trainer zu erkennen und führt ein direktes Feedbackgespräch. Dieses individuelle Lernen wirkt nachhaltig.

4. Eine offene Fehlerkultur fördern

Viele Angriffe bleiben unentdeckt, weil Betroffene sich schämen oder Sanktionen fürchten. Schaffen Sie eine Kultur, in der Mitarbeitende verdächtige Anrufe sofort melden – ohne Angst vor Konsequenzen.

Fazit

Vishing ist gefährlich, weil es auf Menschen abzielt – nicht auf Technik. Schulungen, Videos oder E-Learnings bereiten nicht ausreichend auf den Stress eines echten Anrufs vor. Nur durch Übung im Ernstfall entsteht Sicherheit.

„Train as you fight – fight as you train.“

Ein effektives Vishing-Awareness-Training schützt nicht nur vor Telefonangriffen. Es stärkt die Resilienz Ihrer Mitarbeitenden – und fördert eine wachsame, sicherheitsbewusste Unternehmenskultur. Unser Trainingsansatz ist praxisnah, individuell und nachhaltig wirksam.